침입 탐지 시스템 IDS(Instrusion Detection System)

컴퓨터 또는 네트워크에서 발생하는 이벤트들을 모니터링하고, 침입 발생여부를 탐지(Detection)하고, 대응(Response)하는 자동화된 시스템이다.

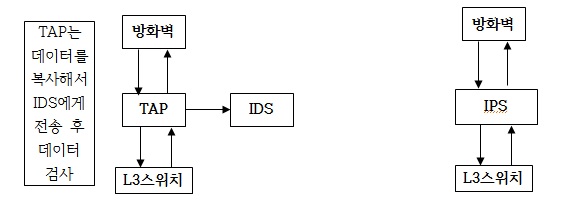

IDS는 원본 트래피을 손실이나 변조 없이 복사해주는 장비인 TAP로 트래픽을 검사하는 구조이다. 즉,IDS는 트래픽 유통에는 전혀 관여하지 않는 Out of Path 방식이다.

IDS는 방화벽과 연동하여 공격을 차단하는 소극적인 방어가 가능하다.

IDS와 IPS의 핵심 기능은 사전에 정의된 룰과 트래픽의 비교를 통해서 보안 위협을 찾아내는 것이다.

IDS의 실행 단계

1) 데이터 수집

2) 데이터 가공 및 축약

3) 침입분석 및 탐지 단계

4) 보고 및 대응

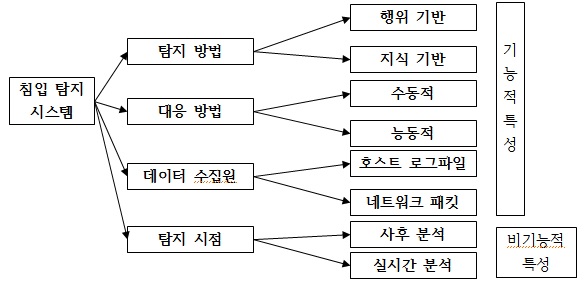

탐지 방법에 의한 분류

|

분류 |

특징 |

장점 |

단점 |

|

지식기반/오용 침입탐지 (Misuse Detection) M.D |

-특정 공격에 관한 분석결과를 바탕으로 패턴을 설정 -비정상 => 비정상 Case로 트래픽을 보냄 -Signature Pattern -knowledage-Base -Expert System

|

-오탐률이 낮음 -트로이목마,백도어 공격 탐지 가능 |

-패턴에 없는 새로운 공격에 대해서는 탐지 불가능 (기록에 없기 때문에) -False Negative (미탐: 탐지율이 낮다) |

|

행위 기반/ 비정상행위 침입 탐지 (Anomaly Detection) A.D |

-급격한 변화가 발견되면 불법침입으로 탐지하는 방법 -정량적인 분석, 통계적 분석을 사용 -Beahavior , Profile 작성 (통계 임계치->공격 간주 수치) -인공지능 : 학습 능력이 있다. |

-알려지지 않은 새로운 공격 탐지 가능 -인공지능 알고리즘 |

-Flase Positive (오탐률이 높음) |

데어터 수집원에 의한 분류

네트워크 기반 IDS(Network-Based IDS)

-NIDS는 감지기를 이용하며, 이것은 소프트웨어가 설치된 컴퓨터나 혹은 전용 어플라이언스 장비 일 수있다. 무차별 모드에서 동작하는 네트워크 인터페이스(NIC)에 설치되어 있다.

-NIDS는 네트워크 트래피을 모니터링하며 자신으로 향하는 트래픽은 관찰할 수 없다. (->호스트 기반 IDS가 필요하다.)

호스트 기반 IDS(Host-Based IDS)

-NIDS는 네트워크 트래픽을 분석하고 모니터링 하는데 반해, HIDS의 목적은 컴퓨터 자체를 제한하는 것이다.

|

분류 |

특징 |

|

Network-IDS (N-IDS) |

-해당 네트워크의 모든 트래픽을 탐지한다 (하나만 설치) -웜 억제 확률 높음 -네트워크를 새로 설치하면 네트워크 N-IDS도 새로 교체 해야한다. -네트워크에서 발생하는 여러 유형의 침입을 탐지 -서버 성능 저하가 없음

|

|

Host-IDS (H-IDS) |

-트로이 목마 탐지율 높음 -논리폭탄 억제가능 : 소스코드를 접속한 호스트를 알 수 있다. -백도어 탐지 및 억제 가능 -다양한 로그자료를 통해 정확한 침입방지 가능 |

탐지시점에 따른 분류

사후 분석 시스템 : IDS에서 수집된 데이터를 분석하여 침입 여부를 판정하는 시스템 침입이 발생하더라도 즉시 대응하지 못하는 한계가 있다.

실시간 탐지 시스템 : 실시간 정보수집과 동시에 감사 데이터 발생과 침입 탐지가 이루어진다.

IDS의 장/단점

|

장점 |

단점 |

|

-내부 사용자의 오/남용 탐지 및 방어 가능 -해킹사고 발생 시 어느 정도의 근원지 추적 가능 |

-대규모 네트워크에 사용 곤란 -관리 및 운영이 어렵다 -새로운 침입기법에 대한 즉각적인 대응이 곤란하다. -보안사고에 대한 근본적인 해결책은 못된다. |

침입 방지 시스템 (IPS)

IPS(Intrusion Prevention System) 다양한 방법의 보안기술을 이용하여 침입이 일어나기 전에 실시간으로 침입을 막고, 유해 트래픽을 차단하기 위한 능동형 보안 솔루션

IPS는 예방적이고 사전에 조치를 취하는 기술이며, 반면에 IDS는 탐지적이고 사후에 조치를 취하는 기술

IPS는 기존의 트래픽 유통에 직접 관여해야만 한다. 트래픽은 IPS를 거쳐야만 유통이 가능하며 이러한 방식을 ‘InLine’ 방식이라고 한다.

IPS의 종류

공격 패턴 인지 방식에 의한 분류

|

분류 |

상세내용 |

|

Signature Based IPS [지식 기반] M.D |

-각각의 공격에 대하여 정확한 Signature을 정의하고 해당 공격 패턴에 매칭이 되어야만 차단을 시행 -알려지지 않은 공격의 경우 정확한 Signature List가 업데이트되어 있지 않으면 차단이 불가능한 단점이 있으나 오탐 가능성은 적다.

|

|

Heuristics Based IPS [행위 기반] A.D |

-Anomaly Detection/Prevention 방식이라고도 한다. -알려지지 않은 공격을 수집하여 정보를 이용하여 오탐을 줄이고 능동적으로 대처하는 방식 |

적용 범위

방화벽의 룰은 TCP/IP 2개 계층에 적용되는 데 반해, IDS/IPS 룰은 3개 계층에 적용된다. IDS/IPS 는 IP 주소와 Port 번호는 물론 TCP/IP 응용계층의 데이터까지 검사가 가능하다. 이러한 방식을 패턴 매치 기법이라고 한다.

|

TCP/IP 4계층 |

동작 주체 |

패킷 구조 |

적용 범위 |

|

응용 계층 |

Web,Mail,Telnet |

Data |

적용 |

|

전송 제어 계층 |

TCP,UDP |

TCP/UDP 헤더 |

적용 |

|

인터넷 계층 |

IP,ICMP,IGMP |

IP 헤더 |

적용 |

|

네트워크 엑세스 계층 |

ARP,NIC |

이더넷 헤더 |

비적용 |

Snort의 룰 구조

IDS/IPS는 사실상 기술 표준인 Snort의 룰 구조이다. Snort룰은 크게 ‘헤더’와 ‘옵션’으로 나눌 수 있는데 , IDS/IPS는 문자열패턴을 검사할 수 있는 ‘룰 옵션'구조를 이용하여 패킷의 데이터 영역까지 검사함으로써 방화벽과 차별화가 이루어진다.

-룰 헤더 : 송/수신 방향이 주어진 롤 헤더

-룰 옵션 : 공격방식을 검사하는 값, IDS/IPS는 문자열 패턴 검사로 룰옵션 구조를 이용해서 패킷 데이터를 검사한다.

IDS와 IPS의 비교

|

구분 |

IDS |

IPS |

|

목적 |

-침입 여부의 감지 |

-침입 이전의 방지 |

|

특징 |

-로그,Signature 기반의 패턴 매칭 |

-정책,규칙DB 기반의 비정상행위 탐지 |

|

장점 |

-실시간 탐지 -사후분석 대응기술 |

-실시간 즉각 대응 -세션 기반 탐지 가능 |

|

단점 |

-변형된 패턴에 대해 탐지의 어려움 |

-오탐 현생 발생 가능 -고가의 장비 |

범용적인 보안 솔루션

IDS/IPS는 네트워크 전체를 감시하는 가장 범용적인 솔루션이다. 그러므로 IDS/IPS는 동일 기반 기술을 사용하는 보안 솔루션의 운영기준인 Control Tower가 될 수 있다.

IDS/IPS는 패턴 매치 기법을 이용하는 룰 기반 보안 솔루션의 특성 때문에 보안관제 업무의 핵심으로 자리 잡고 있으며, 탐지와 방어라는 측면에서 상호본완의 업무 프로세스를 가져야 한다.

출처 : http://stop2y.blog.me/100210462612

>> 제법 괜찮은 내용들이 많다.

'Security > Snort' 카테고리의 다른 글

| Snort 2.9.1 설치 방법 (0) | 2014.03.31 |

|---|---|

| Snort 설정 구성표 및 Telnet 패킷 검출 (1) | 2014.03.31 |

| Snort를 이용한 Brute Force 공격 탐지 (0) | 2014.03.31 |

| Snort를 이용한 Port Scanning & Reverse Shell 탐지 (0) | 2014.03.31 |

| Snort를 이용한 DOS 형태의 공격 탐지 (0) | 2014.03.31 |

댓글