시나리오

Snort를 이용한 Ping of Death탐지

시나리오 사용 툴

- hping3

- Wireshark

- Snort

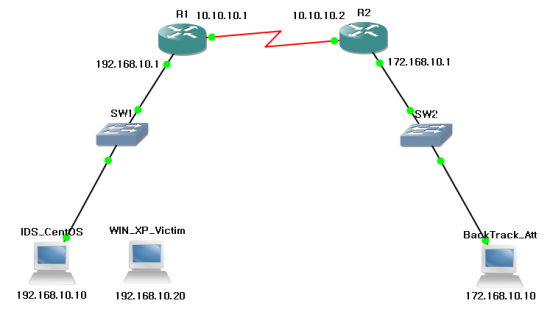

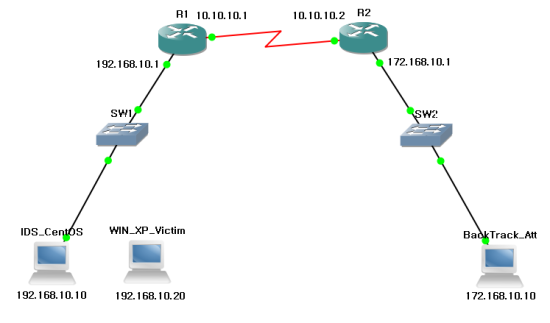

시나리오 망 구성도

시나리오 개념

BackTrack을 이용하여 Ping of Death를 수행 한 후 이를 탐지하는 Snort Rule을 구성해보자.

시나리오 순서 개념

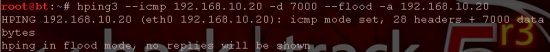

1. BackTrack을 이용한 Ping of Death 공격 수행

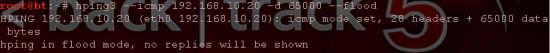

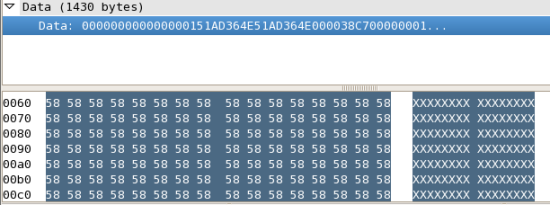

위의 그림처럼 hping3 툴을 이용하여 데이터가 65000 Byte인 ICMP Packet을 지속적을 보내보도록 하자. 이어서 WIN_XP로 돌아가 결과를 살펴보도록 하자.

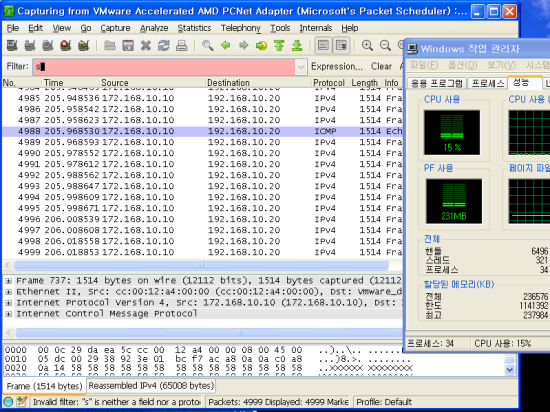

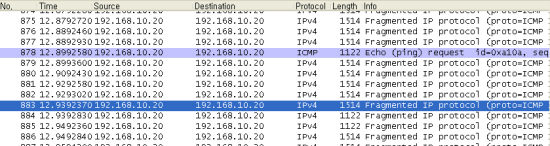

2. WIN_XP에서 공격 결과 살펴보기

위처럼 XP에는 IP 속성을 가진 패킷이 계속적을 전달되며 데이터의 크기가 65000인 것을 확인 할 수 있다. 또한 작업관리자를 오픈하여 보면 CPU 사용량이 지속적으로 늘어나는 것을 볼 수 있다. 그러면 이것을 탐지 할 수 있는 Snort Rule을 구성하도록 해보자.

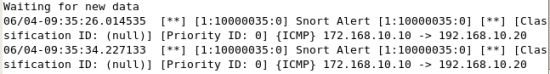

alert ip !192.168.10.0/24 any -> 192.168.10.20 any (msg:"Ping of Death"; threshold:type both, track by_src, count 20, seconds 10; sid:10000035;) 본인은 이처럼 작성하였다. 즉 내부네트워크 망이 아닌 외부 네트워크 망에서 WIN_XP로 10초당 20개의 즉, 과도한 Ping을 날려 DOS 형태를 보이는 공격을 탐지하는 Rule이다. 정상적으로 탐지하는지 결과를 보도록 하자.

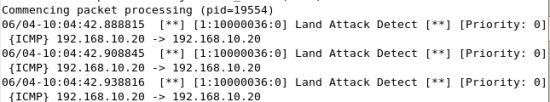

위처럼 Ping of Death 공격의 형태를 띄는 패킷을 정상적으로 검출 하는 것을 볼 수 있다. 탐지를 한 로그를 확인해보자.

이처럼 의미 없는 Data를 추가하여 과도한 데이터 양을 유발하여 상대방의 CPU 할당량을 높여 마비시키는 공격의 형태를 띄는 패킷을 탐지 할 수 있었다.

====================================================================

시나리오

Snort를 이용한 Land Attack탐지

시나리오 사용 툴

- hping3

- Wireshark

- Snort

시나리오 망 구성도

시나리오 개념

BackTrack을 이용하여 Land Attack를 수행 한 후 이를 탐지하는 Snort Rule을 구성해보자.

시나리오 순서 설명

-

공격자(BackTrack)에서 hping3를 이용하여 Land Attack 수행

위처럼 타켓 아이피인 192.168.10.20를 지정 한 후 Source IP와 Destination IP를 동일하게 만든 후 DOS공격을 수행하였다. 이 공격의 결과를 피해자에서 Wireshark로 확인해보도록 하자.

-

피해자에서 Wireshark로 피해 결과 확인

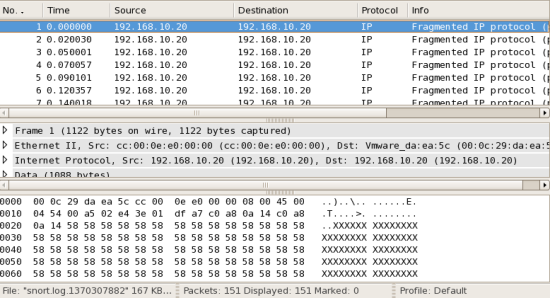

위의 그림처럼 Source IP와 Destination IP가 같게 하여 공격자를 유추하기 힘든 Land Attack 공격이 수행 되는 것을 확인 할 수 있다. 이를 탐지 할 수있는 Rule을 지정하여 보자.

-

Snort Rule 형식

alert ip any any -> 192.168.10.0/24 any (msg:"Land Attack Detect"; sameip; sid:10000036;) 본인은 이처럼 입력을 하였다. Protocol은 IP를 사용하였으며 어떠한 IP와 어떤 Port에서 내부 네트워크 망으로 접근을 하는데 이때 sameip 옵션을 주어 출발지 IP와 도착지 IP가 같은 패킷을 탐지하는 Rule이다. 결과를 확인해보도록 하자.

-

결과 확인

이처럼 정상적으로 Land Attack의 형태를 띄는 패킷을 탐지 하는 것을 볼 수 있다. Wireshark로 로그를 보도록 해보자.

-

Wireshark로 패킷 덤프 분석

의미없는 Data로 채워지고 출발지와 도착지 IP가 같은 패킷을 정상적으로 탐지 하는 것을 볼 수 있다.

출처 : http://god2zuzu.blog.me/70168951403

(그림을 보면 이해도가 높기 때문에 꼭 참조 하길 바람)

'Security > Snort' 카테고리의 다른 글

| Snort를 이용한 Brute Force 공격 탐지 (0) | 2014.03.31 |

|---|---|

| Snort를 이용한 Port Scanning & Reverse Shell 탐지 (0) | 2014.03.31 |

| Snort 시그네처의 구조 (0) | 2014.03.19 |

| Snort 시그네처 작성과 Preprocessor (0) | 2014.03.19 |

| Snort 의 Stream4 (TCP) Integer Overflow 취약점 (0) | 2014.03.19 |

댓글