IDS (Intrusion Detection System)

Ⅰ. 침입탐지시스템(IDS)의 개요

가. 침입탐지시스템의 정의

- 비인가된 사용자가 자원의 무결성(integrity), 기밀성(confidentiality), 가용성

(availability)을 저해하는 일련의 행동들과 보안 정책을 위반하는 행위를 침입이라고

하며, 이러한 침입을 가능한 실시간으로 탐지하는 시스템을 침입탐지시스템이라고 함

나. 침입탐지시스템의 필요성

1) 외부침입자뿐만 아니라 내부 사용자의 불법적인 사용, 남용, 오용행위에 대처하는

방안의 필요

2) 침입차단시스템(Firewall)이 해킹당했을 때의 피해 최소화

3) 새로운 해킹관련 기술에 대한 지능적인 방지 시스템 필요

다. 침입탐지시스템의 주요 기능

1) 시스템이나 네트워크를 모니터링하며 실시간 침입 탐지 기능

2) 통계적 분석 및 Reporting

3) 새로운 침입 패턴 생성

4) 사후 보안 감사 및 보안 대책 마련

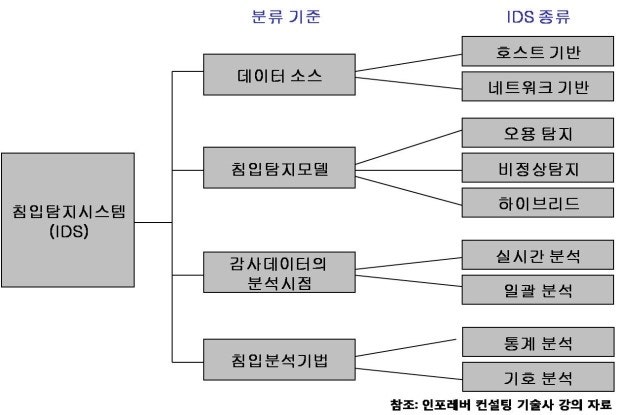

Ⅱ. 침입탐지시스템의 분류 ( 미국 COAST 분류 방법 참조 )

- COAST (Computer Operation Audit and Security Technology)

Ⅲ. 침입탐지시스템의 특징

가. 데이터소스 기반

|

호스트 기반 (HIDS) |

장점 |

- 서버에 직접 설치됨에 따라 네트워크 환경과는 무관함

- 감사자료가 다양해서 정확한 침입탐지가 가능함

- 네트워크 트래픽에 독립적으로 대규모 네트워크에 적용이 쉬움

- 침입에 대한 빠른 대응이 가능함 |

|

단점 |

- 개별 서버에 설치되므로 다소의 시스템 부하가 있음

- 모든 운영체제에 따라 개발되어야 하므로 개발이 어려움

- 탐지가 필요한 서버에 모두 설치해야 하므로 설치가 어려움 | |

|

네크워크 기반 (NIDS) |

장점 |

- 네트워크 세그먼트당 하나의 탐지기만 설치하면 되므로

설치가 용이함 - 감사자료가 네트워크 패킷이며 표준화되어 개발이 용이함

- 독립적으로 실행되어 개발 서버의 성능저하가 없음 |

|

단점 |

- 네트워크 패킷이 암호화되어 전송될 경우 침입 탐지가 불가능

- 네트워크 트래픽이 크게 증가함에 따라 성능 문제 야기

- 침입 대응이 늦거나 어려움 |

나. 침입탐지 모델 기반

|

오용 침입탐지 (Misuse) |

- 특정공격에 관한 기존의 축적된 지식을 바탕으로 패턴을 설정하고

이 패턴과 축약 가공된 데이터를 비교하여 일치하는 경우 불법 침입으로 간주하는 방법 - 새로운 공격탐지를 위해 지속적으로 새로운 공격패턴 갱신 필요함

- 현재 대부분의 상용화 제품 모델 |

|

이상 침입탐지 (Anomaly) |

- 사용자의 행동패턴을 분석한 후 현재 사용패턴과 비교해

이상(예외적인)패턴을 발견하면 침입을 탐지하는 행위기반 침입탐지 방법 - 오용탐지 방법에 대해 탐지율이 낮을 수 있으나 새로운 공격패턴

없이도 공격을 탐지할 수 있음 - 상용화 제품이 거의 없음 ( 인공지능 요소가 가미되어야 하기 때문) |

다. 침입탐지시스템(IDS)와 침입차단시스템(Firewall)의 비교

|

구분 |

IDS |

Firewall |

|

주요 역할 |

탐지(Detection) |

차단 |

|

물리적 위치 |

내부에서 불법사용자 감시 (CCTV) |

외부와 내부 경계에서 외부 출입자 방어(수위실) |

|

설계 정책 |

명백하게 금지하는 것만 금지 |

명백하게 허용하는 것만 허용 |

|

시스템 장애시 네트워크 상태 |

네트워크가 오픈됨 |

네트워크 사용 불능 |

|

관리비용 |

관리자 부담 없음 |

관리자의 역할이 중요 (정책수립등) |

|

네크워크 부하 |

적음 |

네트워크 병목현상 발생 |

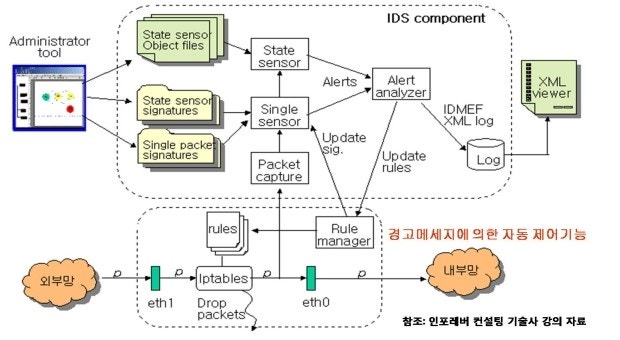

Ⅳ. 침입탐지시스템의 구성요소 및 처리 방법

가. 침입탐지시스템의 구성요소

|

구성요소 |

설 명 |

|

정보 수집기 |

- 호스트나 네트워크로 부터 분석 자료 수집 |

|

정보 분석기 |

- 시스템 설정과 패턴DB의 설정에 따라 정보 분석 |

|

로그 저장소 |

- 분석된 결과 저장 |

|

이벤트 보고기 |

- 로그 저장소의 분석결과를 해당 관리자에게 보고 |

|

패턴 생성기 |

- 침입 분석 자료를 통해 패턴을 생성 |

|

패턴 DB |

- 팬턴 생성기에 의해 생성된 패턴의 저장 관리 |

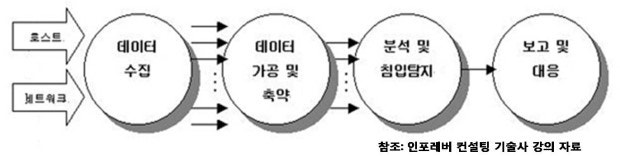

나. 침입탐지 시스템의 처리 순서

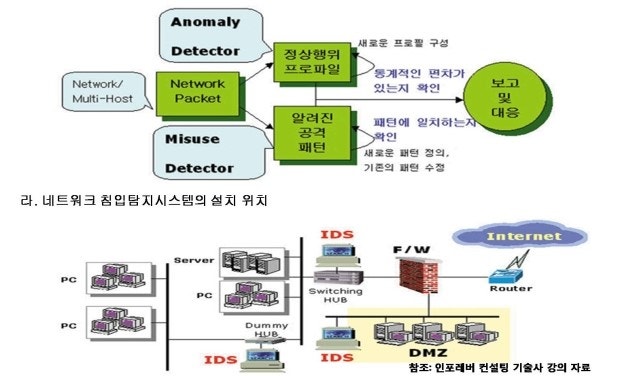

다. 네트워크 침입탐지시스템의 동작 방법

Ⅳ. 침입탐지시스템 정책 설정 시 고려 사항 및 성능 평가 방법

가. 침입탐지시스템 정책 설정 시 고려 사항

1) 기본적인 사항

공격받은 경우 통지 기능, 공격의 유형, 내부 모니터링 유무, 위협에 대한 대응, 감사

데이터의 유무 등의 기능이 없으면 침입탐지시스템은 무의미함

2) 단순화

침입탐지시스템이 찾을 위협이 무엇인지 정의하고 설치된 네트워크 환경에는 없는

위협을 찾지 않도록 함으로써 패킷의 실시간 분석 능력을 향상시키고 감사

데이터의 양을 줄 일 수 있음

3) 시스템 성능

침입탐지시스템이 설치될 장소와 유지될 기간을 결정해야만 침입탐지시스템의

성능을 결정할 수 있고 이에 따른 감사데이터의 저장기간 등의 적절한 정책을

수립할 수 있음

나. 침입탐지시스템의 성능 평가 방법

|

구분 |

IBM Zurich |

MIT Lab. |

|

평가 항목 |

침입탐지율, 침입오판율 |

침입탐지율, 침입오판율 CPU사용량, 메모리 사용량 침입탐지시간 |

|

침입실험도구 |

Session Generation Tool Test Suite, Recording Live Data Script(Expect) Recording Attack |

Tcpdump Data BSM Data |

|

평가 방법 |

On-line 평가 |

On-line 평가, Real-Time평가 |

|

대상 IDS |

Misuse, Anomaly |

Misuse, Anomaly |

V. 침입탐지시스템의 발전 방향

가. 일반적으로 네트워크 기반 침입탐지시스템은 실시간으로 네트워크를 모니터링하고

사용자가 정의한 보안정책을 적용해 불법적인 침입에 대응할 수 있지만 실시간으로

패킷을 분석하기 위한 처리 능력과 저장의 한계를 극복해야 하고, 네트워크 트래픽 증가에

따른 별도의 하드웨어 및 소프트웨어가 필요함

나. 현재 많은 연구들이 비정상적인 탐지기술을 중심으로 이루어지고 있으나 아직 많은

솔루션들은 단순한 오·남용(Misuse) 등의 비정상 행위들에 대한 탐지를 주로 사용하고

있음. 즉 개별적인 사용에 대한 탐지보다는 일반적인 사용시간, 네트워크 접속 수,

인증 실패 회수 등이 탐지를 위한 척도로 사용되는 것으로 제한되고 있음

다. 침입탐지시스템이 활성화되기 위해서는 거짓탐지율(false positive)의 제거,

탐지실패율(false negative)의 제거, 보안 관련 이벤트는 정의와 보고방법, 침입탐지

시스템의 테스트 방법의 고안, 탐지된 공격의 피해 정도의 결정과 피해의 최소화 방법

제공, 네트워크에서 요구하는 크기에 변화할 수 있는 시스템 등과 같은 기술적인

논점들이 해결되어야 함

참조) 거짓 탐지율 : 침입이 아닌데 침입으로 탐지

탐지 실패율 : 침입인데 침입이 아닌 것으로 판단

라. 침입탐지시스템의 한계

- 침입을 탐지하기하여 알리기만 할 뿐 적극적 대응 방법 없음

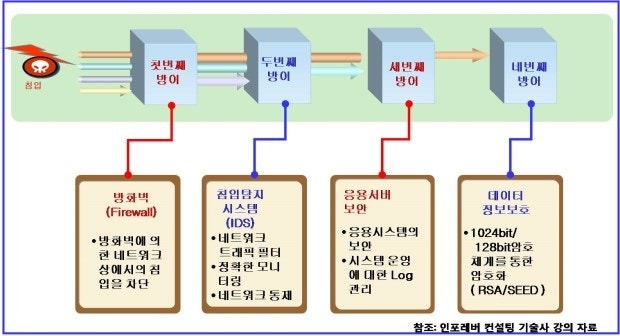

방화벽(Firewall)과 IDS의 관계

IPS (Intrusion Prevention System)

1. IPS(Intrusion Prevention System) 의 개요

가. IPS(Intrusion Prevention System) 의 개념

- 침입탐지 와 실시간 방어가 가능한 보안 솔루션

- 방화벽(Firewall)의 Service Port Open, 네트웍기반 Application 공격탐지 불가

- 침입탐지시스템(IDS)의 오판(False Positive) 과 미탐(Miss Detection) 문제 해결위해 등장

나. IPS의 기술적 특징

|

호스트기반 IPS |

네트워크 기반 IPS |

|

-커널 이벤트를 가로채 처리하는 방식과

독립적으로 작동하는 방식으로 구분 |

- 실시간 패킷 처리 |

|

- SoftWare 기반 제품 |

- 오탐지 최소화 하는 기술 |

|

- 방화벽 Rule Set 과 같은 정책과 정상/비정상 접근에 대한 학습 가능 |

- 세션기반 탐지 지원 시스템 |

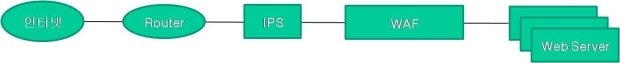

2. IPS(Intrusion Prevention System) 의 개념도

3. IPS 의 특징 과 IDS와 비교

가. IPS(Intrusion Prevention System) 의 특징

- 해킹(Hacking)의 실시간 자동 방어

- 알려지지 않은 신규 바이러스, 해킹형태 차단

- OS 레벨 실시간 탐지 및 방어

- 암호화 된 공격방어 및 응용 통한 불법 방지

나. IPS와 IDS 비교

|

구분 |

IDS |

IPS |

|

성격 |

Positive & Reactive 탐지와 패턴 등록후 반응 |

Active & Pro-Active 공격전 사전 차단 |

|

목적 |

침입 여부 탐지 |

침입 방지 목적, 침입 탐지후 적극적 대응 |

|

분석 방법 |

- 시그너처 DB기반 패턴 매칭 방법

- 알려진 공격 패턴 탐지 |

-시스템 Call에 대해 정책, Rule DB기반

비정상 행위 방지 |

|

대응 방법 |

- 관리자에게 경고

- ESM 통해 Firewall Rule Set 변경 |

- 알려지지 않은 공격탐지

- 자원 접근 차단 |

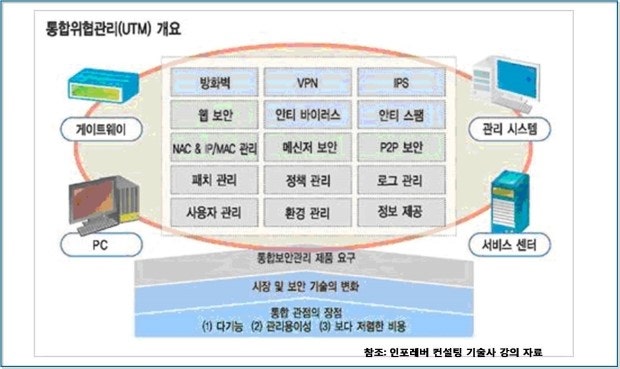

UTM (United Threat Management)

가. 현재 제공 기능: 방화벽ㆍIDSㆍIPSㆍVPN, 안티바이러스 및 유해 차단 기능을 포함하는 콘텐츠 필터링 기능 등이 하나로 결합

나. 향후 제공 가능할 것으로 예측하는 기능: 웹 필터링과 네트워크 접근제어(NAC) 기능

가. 초기에는 중소기업용: 초기 UTM 솔루션들은 인텔/AMD 기반의 CPU와 ASIC에 의존하는 제품들로 성능에 한계가 있다는 약점으로 인해 중소기업(SMB)용 어플라이언스 솔루션으로의 성격이 강했고 방화벽과 VPN 솔루션의 틈새 시장을 파고드는 제품으로 주목

나. 최근 중대형으로 확장 추세: 최근에는 네트워크 프로세싱 유닛(NPU)을 채택, 고성능 보안 장비로서의 입지를 확보해 나가고 있어 고성능을 요구하는 중대형 네트워크에서도 효과적으로 활용 가능한 수준으로 발전하고 있습니다.

다. 보안 시장의 화두: 국내뿐 아니라 외국 시장에서도 UTM은 보안 시장의 화두로 떠오르고 있습니다. 이미 지난해 상반기를 기점으로 전 세계 주요 보안 전시회에서도 단독 솔루션보다는 주로 UTM과 같은 복합 기능의 제품이 주를 이루고 있어 단일 솔루션의 퇴조 현상이 뚜렷해지고 있는 현실

WAF(Web Application Firewall)

Honeypot

. 컴퓨터 프로그램의 침입자를 속이는 최신 침입탐지기법

. 크래커를 유인하는 함정을 꿀단지에 비유한 것에서 명칭이 유래

. (참고) 해커: 컴퓨터에 침입하는 사람 / 크래커: 컴퓨터에 침입하여 시스템을 파괴하는 사람

. 컴퓨터 프로그램에 침입한 스팸과 컴퓨터바이러스, 크래커를 탐지

. 마치 실제로 공격을 당하는 것처럼 보이게 하여 크래커를 추적하고 정보를 수집

. 침입자를 오래 머물게 하여 추적이 가능, 침입자의 공격 행동 패턴 분석 가능

. 향후 방어 대책 수립, 침입자 공격 차단 가능, 침입자 검거 가능 등

. 해커들의 행동과 방법을 파악하여 다양한 해킹에 대처하기 위하여 구축된 네트워크

. 해커들의 행동과 방법에 대한 정보 수집은 물론, 해커들을 유인한 후 실제 서비스 네트워크 및 자원과 격리한 후 여러 시스템에 대한 공격 패턴을 알아낼 수가 있다

Honeynet

출처: 위 자료는 아래의 책에서 참고하였습니다. (교보문고에서 "정보시스템 보안" 검색시 1위에 선정)

[출처] IDS, IPS, UTM, WAF, Honeypot, Honeynet |작성자 이성몽

'Security' 카테고리의 다른 글

| 시큐어 코딩 - 블랙리스트 / 화이트리스트 (0) | 2014.03.26 |

|---|---|

| 침입탐지 기법 (0) | 2014.03.17 |

| 침입 탐지 방법론 (0) | 2014.03.17 |

| 플로우(Flow) 기반의 패킷 정보 모니터링과 네트워크 보안 (0) | 2014.03.17 |

| 유해트래픽(Bad Traffic)의 정의 및 범위 (0) | 2014.03.03 |

댓글