Banryard의 개념

- barnyard는 Snort가 기본적으로 갖고 있는 출력 기능을 대신 해주는 도구로서 Snort의 효율성을 향상 시켜 준다. snort의 새로운 unified2 파일 형식용으로 특별히 만들어 진 것으로 현재는 Barnyard2-1.9가 최신이며, 계속해서 사용자들의 피드백으로 업데이트 되고 있다.

Barnyard 설치 과정

-

service mysqld start => 먼저 Barnyard는 DB를 사용하므로 MYsql을 실행시켜 준다.

- mysql로 접속을 한 후 설정을 해주도록 한다.

- SET PASSWORD FOR root@localhost=PASSWORD('본인이 설정할 비밀번호');

- create database snort; => snort라는 사용자 DB를 생성

- grant ALL PRIVILEGES on snort.* to snort@localhost with GRANT option => snort라는 DB에 snort라는 아이디를 적용시킨다.

- SET PASSWORD FOR snort@localhost=PASSWORD('본인이 설정할 비밀번호'); => Snort계정을 사용함에 있어서 필요한 비밀번호를 설정

-

schemas폴더를 갖고 온다(원래 같은 경우 Web에서 다운)

#cd /usr/local/schemas(본인은 snort-2.9.0.tar.gz안에 schemas 폴더를 갖고 왔다.)

-

mysql에 snort라는 DB를 생성

#mysql -p < create_mysql snort

-

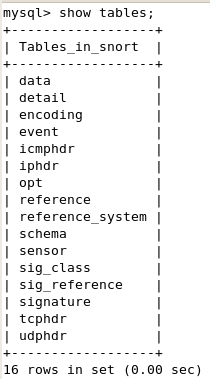

Mysql에 접속 한후 snort DB가 잘 적용이 되었고 Table이 적용 되었는지 확인해보도록 한다.

-

Barnyard를 설치하기 위해서 Barnyard 다운과 기본적인 설정과정

#wget http://www.securixlive.com/download/barnyard2/barnyard2-1.9.tar.gz

#tar xvfz barnyard2-.1.9.tar.gz

#cd barnyard2-1.9.tar.gz

#./configure --with-mysql

#make

#make install

#cp /root/Desktop/barnyard2-1.9/etc/barnyard2.conf /etc/snort/

#mkdir /var/log/barnyard2

#chmod 666 /var/log/barnyard2

#touch /var/log/snort/barnyard2.waldo

#chown snort.snort /var/log/snort/barnyard2.waldo

-

Barnyard2가 정상적으로 동작하기 위한 설정파일을 수정해주도록 하자.

#vim /etc/snort/barnyard2.conf

-

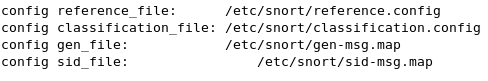

먼저 reference_file이 실제 snort의 etc디렉토리 밑의 경로로 잡혀있는지 확인해주자.

이 같은 경로는 본인의 설정 사항에 따라 다르니 자신의 경로에 맞춰서 지정을 해주도록 하자.

-

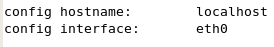

HostName과 인터페이스 장치가 올바르게 잡혀있는지 확인해주자.

본인은 위의 설치과정에도 있지만 hostname이 localhost이기 때문에 적어주었고 인터페이스 장치는 eth0으로 설정을 해주었다.

-

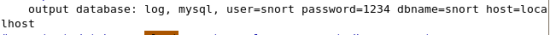

database의 저장될때 필요한 계정정보와 host입력 확인

이처럼 입력을 해주도록 하자. dbname과 user와 설정한 Password를 적어주면 된다. 여기서 중요한 점은 Snort와 중복이 되면 안된다는 점이다. 우리는 Snort를 단순히 탐지로만 쓰게 해서 효율성을 높이는 것이고 barnyard2가 로그의 저장과 출력을 담당하기 때문이다.

-

Barnyard2가 정상적을 동작되는지 확인

#/usr/local/bin/barnyard2 -c /etc/snort/barnyard2.conf -d /var/log/snort -f snort.log -w /var/log/snort/barnyard2.waldo

이와 같은 화면이 나오면 정상적으로 동작이 되는 것이다. 이어서 우리는 탐지된 패킷들의 로그를 그래픽화해서 가독성을 높여주는 툴인 SnortReport를 설치해보도록 하자.

-

SnortReport 설치

#cd /var/www/html

#tar xvfz /root/Desktop/snort/snortreport-1.3.3.tar.gz

#mv ./snortreport-1.3.3 ./sr

#vim srconf.php

31번 라인 => $pass = "본인이 snort 계정에 설정한 비밀번호";

44번 라인 => define("JPGRAPH_PATH", "/var/www/html/jpgraph/src/");

50번 라인 => define("NBTSCAN_PATH", "/usr/local/nbtscan/nbtscan");

이처럼 설정을 해준 후 snortReport 페이지에 접속을 해보도록 하자.

-

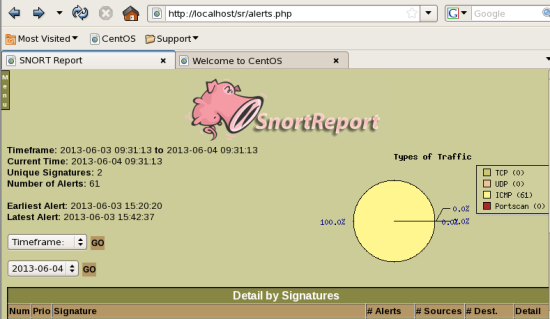

http://localhost/sr/alerts.php로 접속하여 확인

위와 같은 페이지가 보이면 정상적으로 동작이 되는 것이다. 그러면 우리는 이어서 동그란 화면으로 해당 트래픽에 타입을 나타내주는 툴인 JPGRAPIC과 특정 IP를 스캔하여 NetBIOS의 이름 정보를 알아오는 NBTSCAN을 설치해보도록 하자.

-

JPGRAPIC 설치

#cd /var/www/html

#tar xvfz /root/Desktop/snort/jpgraph-1.27.1.tar.gz

#mv ./jpgraph-1.27.1 ./jpgraph

-

NBTSCAN 설치

#cd usr/local

#mkdir nbtscan

#cd nbtscan

# tar xvfz /root/Desktop/snort/nbtscan-source-1.0.35.gz

#make

-

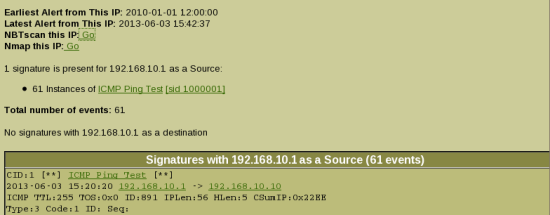

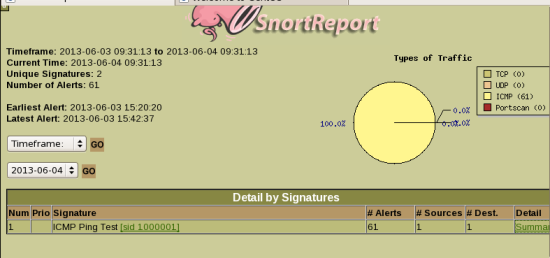

Barnyard2와 Snort를 실행 한 후 SnortReport에 어떤 형식으로 잡히는지 확인해보자.

#snort -c /etc/snort/snort.conf -i eth0

#/usr/local/bin/barnyard2 -c /etc/snort/barnyard2.conf -d /var/log/snort -f snort.log -w /var/log/snort/barnyard2.waldo

이처럼 본인이 설정한 경고명과 sid넘버의 정보를 가지고 나오는 것을 알 수 있으며 잡힌 경고의 갯수의 정보를 보여준다.

출처 : http://god2zuzu.blog.me/70168951403

'Security > Barnyard' 카테고리의 다른 글

| barnyard2 test based on ubuntu 13.04 (0) | 2014.03.31 |

|---|---|

| barnyard2 데몬 만들기 (0) | 2014.03.31 |

| barnyard2 syslog 설정 (0) | 2014.03.31 |

| barnyard2 설치 (0) | 2014.03.31 |

| Barnyard 설치 & 설정 (0) | 2014.03.31 |

댓글