□ 침입탐지 시스템 (IDS)의 정의

○ 컴퓨터/네트워크에서 발생하는 이벤트들을 모니터링(Monitoring)하고, 침입 발생 여부를 탐지(Detection)하고, 대응(Response)하는 자동화된 시스템

□ 주요기능

○ 네트워크의 실시간 감시

○ 네트워크의 전용선과 생산성 향상 및 남용방지

○ 정책에 의한 특정 서비스의 차단 및 로그

○ 침입 시도 재연 기능

○ 침입 분석 및 네트워크 사용 분석레포트 제공

○ 실시간 로그인 및 경고

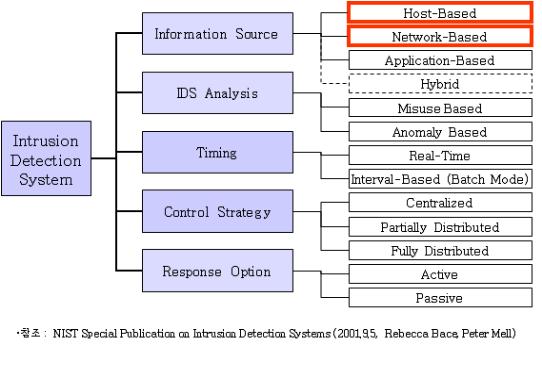

□ 침입 탐지시스템의 분류

1. Information Source 기준 분류

○ 호스트 기반 IDS

- 데이터 소스

. OS 감사자료(audit trail)

. 시스템 로그 (시스템에 직접 설치하여 탐지)

- 장점

. 네트워크 기반 IDS 에서는 탐지 불가능한 침입 탐지 가능

(예 : 트로이 목마, Race condition 등)

. 우회 가능성이 거의 없음

- 단점

. 고부하(High traffic)/스위치(Switch) 네트웨크에도 사용 가능

. 모든 개별 호스트에 대한 설치 및 관리가 어려움(비용 증가)

. IDS가 설치된 플랫폼의 성능 저하

. 네트웍 스캔 등과 같은 네트워크 전체에 대한 탐색행위를 탐지하기에 부적합

○ 네트워크 기반 IDS

- 데이터 소스

. 네트워크 패킷

. 대부분의 상업용 IDS에서 적용

- 장점

. 호스트 기반 IDS 에서는 탐지 불가능한침입 탐지 가능(예 : 포트 스캐닝)

. 전체 네트워크에 대한 침입 탐지 가능

. 기존 네트워크 환경의 변경 필요 없음

- 단점

. 탐지된 침입의 실제 공격 성공 여부를 알지 못함

. 고부하(High traffic)/스위치(Switch) 네트워크에는 적용 어려움

. 암호화된 패킷은 탐지 불가

○ 하이브리드 (Hybrid)

- 장점

. 네트웍과 호스트 IDS의 장점을 모두 갖고 있음

. 네트웍과 호스트의 개별 감시 및 통합 감시가 가능

. 시차를 두고 여러 네트웍에 이루어지는 것과 같은 복잡한 형태의 공격도 판단할 수 있다.

- 단점

. 단일 호스트 기반, 네트웍 기반등이 상호 연동할 수 있는 업계 표준이 없다.

. 설치 및 관리가 훨씬 어렵다.

○ Application-Based IDSs

- 장점

. 사용자와 애플리케이션간의 Interaction의 모니터링이 가능

. 암호화된 패킷이 호스트에서 복호화되기 떄문에 암호화 패킷에 대한 모니터링이 가능

- 단점

. 호스트기반 IDS보다 공격에 취약

. 트로이목마에 대한 탐지 불가

. 호스트기반, 네트워크기반 IDS와 혼합하여 사용하는 것이 바람직

2. IDS Analysis 기준 분류

○ Misuse Detection (오용탐지)

- 동작원리

. 정해진 공격모델과 일치하는 경우를침입으로 간주(Buffer overflow)

. 가장 많이 사용하는 형태

- 기법 종류

. Expert system, State transition analysis, Key Stroke Monitoring, Model Based Approach

- 장점

. 상대적으로 낮은 오판율(false alarm)

. 침입에 사용된 특정한 도구/기술에 대한 분석 가능

. 신속하고 정확한 침해사고 대응에 도움

- 단점

. 다양한 우회 가능성 존재

. 새로운 침입유형에 대한 탐지 불가능

. 새로운 공격에 대한 시그너쳐를 지속적으로 업데이트 필수

. Anti-Virus 제품과 유사

○ Anomaly Detection (비정상행위 탐지)

- 동작원리

. 비정상적인 행위나 컴퓨터 자원의 사용을 탐지

. 정해진 모델을 벗어나는 경우를 침입으로 간주

- 기법 종류

. Statistical approach, Predictive pattern modeling

. AI, Neural network, Genetic algorithm …

- 장점

. 새로운 침입 유형에 대한 탐지 가능

. 특정한 침입이 아닌 “정상에서 벗어남”으로 탐지

. 정상 행위를 모델링(예측)하기 어려움

. 방대한 사용자/네트워크 활동 (training data) 필요

. 많은 시간 요구. 심지어 불가능

. 높은 오판율(false alarm)

3. Timing 기준 분류

○ Real-Time

- 장점

. 감지 시간에 따라 관리자가 침입을 차단할 수 있다.

. 빠른 시스템 복구가 가능하다.

- 단점

. 비실시간 시스템보다 많은 CPU 시간과 메모리가 필요함.

. 실시간 탐지를 위한 시스템 설정이 매우 중요하나 이는 매우 어려운 작업이다.

○ Interval-Based

- 장점

. 금융기관과 같이 침입 가능성은 적으나 한번의 침입이 미치는 영향이 큰 곳에 적합 (문제의 원인 분석이 중요한 환경)

. 실시간에 비해 시스템 자원이 덜 필요함

. 시스템 자원과 인적 자원이 부족한 환경에 적합

. 법적 대응을 위한 자료 수집에 적합

- 단점

. 배치 모드로 동작하므로 더 많은 디스크 공간이 필요

4. Control Strategy 기준 분류

○ Centralized

- 중앙집중식으로 IDS를 설치

○ Partially Distributed

- 부분적으로 네트워크를 분할하여 IDS를 설치

○ Fully Distributed

- 다수의 IDS를 설치해서 개별 IDS의 처리 부하를 감소시킨다

5. Response Option 기준 분류

○ 수동적 대응행동(passive response)

- 관리자에게는 침입 정보만 제공

- 실제 대응행동은 제공된 정보를 기초로 관리자가 수행

- 대부분의 사용제품에서 사용

- 종류 : 알림 및 경보, SNMP Trap 등

○ 능동적 대응행동(active response)

- 실제 대응행동을 IDS가 자동적으로(automated) 수행

. 진행 중인 침입의 추가적인 진행 차단

. 침입자에 의한 추가적인 공격 차단

. 침입자 세션 종료 : TCP Reset 이용

. 라우터(router) 또는 Firewall 재설정

- 종류 : 환경 변경, 침입자에 대한 역공격 등

출처 : http://lugenzhe.blog.me/90092002853

'Security' 카테고리의 다른 글

| 침입 탐지 시스템( Intrusion Detection System ) (0) | 2014.04.09 |

|---|---|

| APT 공격이 뭐지? (0) | 2014.04.08 |

| 다음 세대 V3, AhnLab Next V3 – 파일 분석 보고서 (0) | 2014.03.27 |

| 다음 세대 V3, AhnLab Next V3 – 평판 기반 탐지 (0) | 2014.03.27 |

| 평판(reputation)기반 탐지보안 (0) | 2014.03.27 |

댓글